1-CONCEPTO DE RED INFORMATICA.?

Una red informática está compuesta por un conjunto de equipos informáticos conectados entre sí mediante distintos elementos de conexión, tales como: cables, tarjetas de red, dispositivos inalámbricos, etc

2-CONCEPTO DE PROTOCOLO DE RED.?

El Protocolo de red o también Protocolo de Comunicación es el conjunto de reglas que especifican el intercambio de datos u órdenes durante la comunicación entre las entidades que forman parte de una red.

-ESTANDARES DE REDES

a)ETHERNET:

La Ethernet se tomó como base para la redacción del estándar internacional IEEE 802.3. Usualmente se toman Ethernet e IEEE 802.3 como sinónimos. Ambas se diferencian en uno de los campos de la trama de datos. Las tramas Ethernet e IEEE 802.3 pueden coexistir en la misma red

B)TOKE RING:

Token Ring es una arquitectura de red desarrollada por IBM en los años 1970 con topología lógica en anillo y técnica de acceso de paso de testigo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; Actualmente no es empleada en diseños de redes.

C)WI-FI:

Los estándares IEEE 802.11b e IEEE 802.11g disfrutan de una aceptación internacional debido a que la banda de 2.4 GHz está disponible casi universalmente, con una velocidad de hasta 11 Mbps y 54 Mbps, respectivamente.

En la actualidad ya se maneja también el estándar IEEE 802.11a, conocido como WIFI 5, que opera en la banda de 5 GHz y que disfruta de una operatividad con canales relativamente limpios. La banda de 5 GHz ha sido recientemente habilitada y, además no existen otras tecnologías (Bluetooth, microondas, ZigBee, WUSB) que la estén utilizando, por lo tanto existen muy pocas interferencias. Su alcance es algo menor que el de los estándares que trabajan a 2.4 GHz (aproximadamente un 10%), debido a que la frecuencia es mayor (a mayor frecuencia, menor alcance).

D)BLUE TOOTH:

El estándar Bluetooth se divide en múltiples normas:

*IEEE 802.15.1 define Bluetooth 1.x, que puede alcanzar velocidades de 1 Mbps;

*IEEE 802.15.2 recomienda prácticas para utilizar la banda de frecuencia de 2.4 GHz (la frecuencia también utilizada por WiFi). Sin embargo, este estándar todavía no se ha aprobado; *

*IEEE 802.15.3 es un estándar que actualmente se está desarrollando, que ofrecerá velocidad de banda ancha (20 Mbps) con Bluetooth;

*IEEE 802.15.4 es un estándar que actualmente se está desarrollando para el uso con aplicaciones Bluetooth de baja velocidad.

-REQUERIMIENTOS PARA CONECTARSE A UNA RED

Hay dos formas de conexión a la red de datos de la USAL:

Conexión local: Se realiza en las dependencias de la USAL directamente a PUNTO DE RED o ROSETA DE USUARIO.

Conexión remota: Se realiza mediante el servicio de ACCESO REMOTO a través de un ACCESO TELEFONICO A REDES.

Conexión Local

Para conectar localmente un equipo informático (ordenador, impresora,servidor departamental, etc.) a la red de datos de la Universidad de Salamanca necesita disponer de un punto de red activado en el lugar elegido y configurar correctamente el dispositivo.

Instalación de un punto de RED

Si no dispone de punto de red, debe solicitar su instalación y su posterior activación.

Las peticiones se realizan a través de la aplicación de Soporte (1): Instalar un Punto de Red (2) Todos los puntos de red instalados son dobles (A y B) y como norma general, siempre que se instala un nuevo punto se activará el punto A (conexión izquierda de la roseta de usuario) (2)

En el plazo de 48 horas, el solicitante recibirá información a través del correo electrónico del trámite y de los posibles requerimientos de su petición

a)computadora (caracteristicas )

(hardware):

- Cpu: (Pentium Recomendado) aunque bien se puede usar 486 con suficiente memoria

- Memoria: 8 Mb, (16 recomendado)

- Disco Rigido: al menos 50 Mb libres para la instalación del software.

- Modem: Opcional, Necesario si accede desde fuera de la Universidad.(Recomendamos modem de 28kbps. como mínimo)

- Placa de Red: Opcional, 10Mbps, Necesario si accede desde dentro de la Universidad a través de la red interna. (La red interna funciona a 10 Megabits.)

- Multimedia: Es opcional, incluye la placa de sonido, altavoces, micrófono, telefono para su modem w/voice. etc...

(SOFTWARE):

- Sistema Operativo: Windows 95, Windows 3.x (No esta limitado a los nombrados, pero esta guia abarcará solo los mencionados).

- Navegador:Netscape 3/4, MS Internet Explorer 2/3/4. (La mayoria de los navegadores incluye también correo electrónico, news, facilidades de ftp anónimo, gopher) Esta guia está limitada a los mencionados, pero la lista de navegadores existentes es variada.

- Cliente de Correo Electrónico: (Opcional) Eudora, (Limitaremos esta guia a este programa de email), existen otros como MS Internet Mail, MS OutLook, Pegasus, y muchos más.

- Cliente de Ftp: (Opcional) WS_FTP

- Cliente de News: (Opcional) Internet News

c)PROVEEDOR DE SERVICIOS

-CABLE MAS

-TELNOR

-IUSACELL

-TELCEL

-MOVISTAR

-AXTEL

d)MODEM

e)MEDIO DE TRANSMICION

4)CLASIFICACION

d)ALCANCE O EXTENCION

-PAN:Las Redes Inalámbricas de Área Personal permiten comunicar e intercambiar información entre ordenadores, PDA, impresoras, teléfonos móviles y otros dispositivos dentro de un área limitada, normalmente unos pocos metros. Las tecnologías PAN más utilizadas son las conexiones por infrarrojos y los módulos de Bluetooth por radio frecuencia, que funcionan en frecuencias de 2,4 GHz sin licencia.

-LAN:es la interconexión de varios ordenadores y periféricos. Su extensión está limitada físicamente a un edificio o a un entorno de 200 metros o con repetidores podríamos llegar a la distancia de un campo de 1 kilómetro. Su aplicación más extendida es la interconexión de ordenadores personales y estaciones de trabajo en oficinas, fábricas, etc., para compartir recursos e intercambiar datos y aplicaciones. En definitiva, permite que dos o más máquinas se comuniquen.

-MAN:es una red de alta velocidad (banda ancha) que dando cobertura en un área geográfica extensa, proporciona capacidad de integración de múltiples servicios mediante la transmisión de datos, voz y vídeo, sobre medios de transmisión tales como fibra óptica y par trenzado (MAN BUCLE), la tecnología de pares de cobre se posiciona como una excelente alternativa para la creación de redes metropolitanas, por su baja latencia (entre 1 y 50ms), gran estabilidad y la carencia de interferencias radioeléctricas, las redes MAN BUCLE, ofrecen velocidades de 10Mbps, 20Mbps, 45Mbps, 75Mbps, sobre pares de cobre y 100Mbps, 1Gbps y 10Gbps mediante Fibra Óptica.

-WAN:es un tipo de red de computadoras capaz de cubrir distancias desde unos 100km hasta unos 1000 km, dando el servicio a un país o un continente. Un ejemplo de este tipo de redes sería RedIRIS, Internet o cualquier red en la cual no estén en un mismo edificio todos sus miembros (sobre la distancia hay discusión posible). Muchas WAN son construidas por y para una organización o empresa particular y son de uso privado, otras son construidas por los proveedores de Internet (ISP) para proveer de conexión a sus clientes.

B)TIPO DE CONEXION

1.-GUIADOS

-PAR TRENZADO:

El cable de par trenzado es una forma de conexión en la que dos aisladores son entrelazados para darle mayor estética al terminado del cable y aumentar la potencia y la diafonía de los cables adyacentes.

El entrelazado de los cables aumenta la interferencia debido a que el área de bucle entre los cables, la cual determina el acoplamiento eléctrico en la señal, es aumentada. En la operación de balanceado de pares, los dos cables suelen llevar señales paralelas y adyacentes (modo diferencial), las cuales son combinadas mediante sustracción en el destino. El ruido de los dos cables se aumenta mutuamente en esta sustracción debido a que ambos cables están expuestos a IEM similares.

La tasa de trenzado, usualmente definida en vueltas por metro, forma parte de las especificaciones de un tipo concreto de cable. Cuanto menor es el número de vueltas, menor es la atenuación de la diafonía. Donde los pares no están trenzados, como en la mayoría de conexiones telefónicas residenciales, un miembro del par puede estar más cercano a la fuente que el otro y, por tanto, expuesto a niveles ligeramente distintos de IEM.

El cable de par trenzado debe emplear conectores RJ45 para unirse a los distintos elementos de hardware que componen la red. Actualmente de los ocho cables sólo cuatro se emplean para la transmisión de los datos. Éstos se conectan a los pines del conector RJ45 de la siguiente forma: 1, 2 (para transmitir), 3 y 6 (para recibir).

-FIBRA OPTICA:

La fibra óptica es un medio de transmisión empleado para INTERNET habitualmente en redes de datos; un hilo muy fino de material transparente, vidrio o materiales plásticos, por el que se envían pulsos de luz que representan los datos a transmitir. El haz de luz queda completamente confinado y se propaga por el núcleo de la fibra con un ángulo de reflexión por encima del ángulo límite de reflexión total, en función de la ley de Snell. La fuente de luz puede ser láser o un LED.

Las fibras se utilizan ampliamente en telecomunicaciones, ya que permiten enviar gran cantidad de datos a una gran distancia, con velocidades similares a las de radio y/o cable. Son el medio de transmisión por excelencia al ser inmune a las interferencias electromagneticas, también se utilizan para redes locales, en donde se necesite una alta confiabilidad y fiabilidad.-COAXIAL:

El cable coaxial o coaxil fue creado en la década de los 30, y es un cable utilizado para transportar señales eléctricas de alta frecuencia que posee dos conductores concéntricos, uno central, llamado vivo, encargado de llevar la información, y uno exterior, de aspecto tubular, llamado malla o blindaje, que sirve como referencia de tierra y retorno de las corrientes. Entre ambos se encuentra una capa aislante llamada dieléctrico, de cuyas características dependerá principalmente la calidad del cable. Todo el conjunto suele estar protegido por una cubierta aislante.2.-NO GUIADOS

-INFRARROJO:

Los enlaces infrarrojos se encuentran limitados por el espacio y los obstáculos. El hecho de que la longitud de onda de los rayos infrarrojos sea tan pequeña (850-900 nm), hace que no pueda propagarse de la misma forma en que lo hacen las señales de radio.

Es por este motivo que las redes infrarrojas suelen estar dirigidas a oficinas o plantas de oficinas de reducido tamaño. Algunas empresas, van un poco más allá, transmitiendo datos de un edificio a otro mediante la colocación de antenas en las ventanas de cada edificio.

Por otro lado, las transmisiones infrarrojas presentan la ventaja, frente a las de radio, de no transmitir a frecuencias bajas, donde el espectro está más limitado, no teniendo que restringir, por tanto, su ancho de banda a las frecuencias libres.

-BLUETOOTH:

Bluetooth es una especificación industrial para Redes Inalámbricas de Área Personal (WPANs) que posibilita la transmisión de voz y datos entre diferentes dispositivos mediante un enlace por radiofrecuencia en la banda ISM de los 2,4 GHz. Los principales objetivos que se pretenden conseguir con esta norma son:

- Facilitar las comunicaciones entre equipos móviles y fijos...

- Eliminar cables y conectores entre éstos.

- Ofrecer la posibilidad de crear pequeñas redes inalámbricas y facilitar la sincronización de datos entre equipos personales.

Se denomina microondas a las ondas electromagnéticas definidas en un rango de frecuencias determinado; generalmente de entre 300 MHz y 300 GHz, que supone un período de oscilación de 3 ns (3×10-9 s) a 3 ps (3×10-12 s) y una longitud de onda en el rango de 1 m a 1 mm. Otras definiciones, por ejemplo las de los estándares IEC 60050 y IEEE 100 sitúan su rango de frecuencias entre 1 GHz y 300 GHz, es decir, longitudes de onda de entre 30 cm a 1 mm.

El rango de las microondas está incluido en las bandas de radiofrecuencia, concretamente en las UHF (ultra-high frequency, frecuencia ultra alta en español) (0.3 – 3 GHz), SHF (super-high frequency, frecuencia super alta) (3 – 30 GHz) y EHF (extremely high frequency, frecuencia extremadamente alta) (30 – 300 GHz). Otras bandas de radiofrecuencia incluyen ondas de menor frecuencia y mayor longitud de onda que las microondas. Las microondas de mayor frecuencia y menor longitud de onda —en el orden de milímetros— se denominan ondas milimétricas, radiación terahercio o rayos T.

-SATELITES:

Un satélite es cualquier objeto que orbita alrededor de otro, que se denomina principal. Los satélites artificiales son naves espaciales fabricadas en la Tierra y enviadas en un vehículo de lanzamiento, un tipo de cohete que envía una carga útil al espacio exterior. Los satélites artificiales pueden orbitar alrededor de lunas, cometas, asteroides, planetas, estrellas o incluso galaxias. Tras su vida útil, los satélites artificiales pueden quedar orbitando como basura espacial.

C).-TOPOLOGIA=(CONCEPTO)

-bus_(lineal):

Bus: Esta topología permite que todas las estaciones reciban la información que se transmite, una estación transmite y todas las restantes escuchan. Consiste en un cable con un terminador en cada extremo del que se cuelgan todos los elementos de una red. Todos los nodos de la red están unidos a este cable: el cual recibe el nombre de "Backbone Cable". Tanto Ethernet como Local Talk pueden utilizar esta topología.

El bus es pasivo, no se produce regeneración de las señales en cada nodo. Los nodos en una red de "bus" transmiten la información y esperan que ésta no vaya a chocar con otra información transmitida por otro de los nodos. Si esto ocurre, cada nodo espera una pequeña cantidad de tiempo al azar, después intenta retransmitir la información.

-anillo(token ning):

Token Ring es una arquitectura de red desarrollada por IBM en los años 1970 con topología lógica en anillo y técnica de acceso de paso de testigo. Token Ring se recoge en el estándar IEEE 802.5. En desuso por la popularización de Ethernet; Actualmente no es empleada en diseños de redes.-estrella:

Estrella: Los datos en estas redes fluyen del emisor hasta el concentrador, este realiza todas las funciones de la red, además actúa como amplificador de los datos.

La red se une en un único punto, normalmente con un panel de control centralizado, como un concentrador de cableado. Los bloques de información son dirigidos a través del panel de control central hacia sus destinos. Este esquema tiene una ventaja al tener un panel de control que monitorea el tráfico y evita las colisiones y una conexión interrumpida no afecta al resto de la red.

-arbol:

Árbol: Esta estructura se utiliza en aplicaciones de televisión por cable, sobre la cual podrían basarse las futuras estructuras de redes que alcancen los hogares. También se ha utilizado en aplicaciones de redes locales analógicas de banda ancha.

-mixta:

es la disposición física en la que se conecta una red de ordenadores. Si una red tiene diversas topologías se la llama mixta

D)DIRECCIONALIDAD DE DATOS

1)SIMPLER-UNIDIRECCIONAL:

Es aquel en el que una estación siempre actúa como fuente y la otra siempre como colector. este método permite la transmisión de información en un único sentido.2)HALF DUPLEX -BIDIRECCIONAL:

en castellano: semidúplex, significa que el método o protocolo de envío de información es bidireccional pero no simultáneo.Por ejemplo, las radios (transmisor portátil de radio) utilizan este método de comunicación, ya que cuando se habla por radio se tiene que mandar el mensaje y luego mediante una señal en la conversación (comúnmente "cambio") indicarle a la otra persona que se ha finalizado. Esto es porque las dos personas no pueden transmitir simultáneamente.

3)FULL DUPLEX:

| |

E)ANCHO DE BANDA:

es la longitud, medida en Hz, del rango de frecuencias en el que se concentra la mayor parte de la potencia de la señal. Puede ser calculado a partir de una señal temporal mediante el análisis de Fourier. También son llamadas frecuencias efectivas las pertenecientes a este rango.Así, el ancho de banda de un filtro es la diferencia entre las frecuencias en las que su atenuación al pasar a través de filtro se mantiene igual o inferior a 3 dB comparada con la frecuencia central de pico (fc) en la Figura 1.

La frecuencia es la magnitud física que mide las veces por unidad de tiempo en que se repite un ciclo de una señal periódica. Una señal periódica de una sola frecuencia tiene un ancho de banda mínimo. En general, si la señal periódica tiene componentes en varias frecuencias, su ancho de banda es mayor, y su variación temporal depende de sus componentes frecuenciales.

Normalmente las señales generadas en los sistemas electrónicos, ya sean datos informáticos, voz, señales de televisión, etc. son señales que varían en el tiempo y no son periódicas, pero se pueden caracterizar como la suma de muchas señales periódicas de diferentes frecuencias1.-CONCEPTO DE RED

2.......PROTOCOLO:

es un conjunto de reglas usadas por computadoras para comunicarse unas con otras a través de una red. Un protocolo es una convención o estándar que controla o permite la conexión, comunicación, y transferencia de datos entre dos puntos finales. En su forma más simple, un protocolo puede ser definido como las reglas que dominan la sintaxis, semántica y sincronización de la comunicación. Los protocolos pueden ser implementados por hardware, software, o una combinación de ambos. A su más bajo nivel, un protocolo define el comportamiento de una conexión de hardware.

CLACIFICACION

a) ethernet

b)toke ring

c)wi-fi

d)blue tooth

e) ANCHO DE BANDA

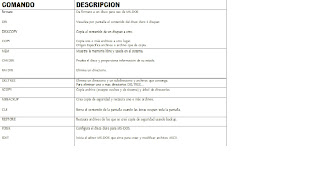

*INSTALAR UNA RED LAN

-INSTALACION DE LA TARGETA:

Lo primero que debe hacer es abrir el equipo e instalar la tarjera de red, ya sea ISA o PCI. Para esto necesitará un destornillador Phillips. Primero, debe desenchufar el cable de alimentación; luego, toque la carcasa con una mano y el piso con la otra; por último, debe buscar una ranura vacía e insertar la tarjeta.

Asegúrese de CONSULTAR LA DOCUMENTACIÓN QUE SE INCLUYE CON LA TARJETA, aunque en ocasiones no resulte de mucha ayuda. Si hay jumpers (puentes de conexión) en la tarjeta, asegúrese de que funcionen correctamente.-TIPOS:

Ethernet, Token Ring y Arcnet.

-COMPROBACION DE PROTOCOLOS

Consiste en una variedad de protocolos estos son:*IPX (Internet Work Paquet Exchange)

*SPX (Sequential Paquet Exchange)

*NCP (Net work Core Porotocol)

*RIP (Router Information Protocol)

*SAP (Service Advertising Protocol)Novell a implementado también un emulador Net BIOS para que las aplicacciones que utilicen Net BIOS puedan usar IX como protocolo de red.

IPX

El protocolo de red IPX (Internet Work Paquet Exchage) es un protocolo que transmite los datos en datagramas (Paquetes Autocontenidos que viajan de forma independiente desde el origen al distinto en modo sin conexión pero no espera una confirmación de la estación receptora indicando si ha recibido correctamente o no el bloque de datos

-COMO INDICAR GRUPOS DE TRABAJO A DIRECCION IP:

Un computador puede estar conectado a más de una red. En este caso, se le debe asignar al sistema más de una dirección. Cada dirección identificará la conexión del computador a una red diferente. No se suele decir que un dispositivo tiene una dirección sino que cada uno de los puntos de conexión (o interfaces) de dicho dispositivo tiene una dirección en una red. Esto permite que otros computadores localicen el dispositivo en una determinada red.

La combinación de letras (dirección de red) y el número (dirección del host) crean una dirección única para cada dispositivo conectado a la red. Cada computador conectado a una red TCP/IP debe recibir un identificador exclusivo o una dirección IP. Esta dirección, que opera en la Capa 3, permite que un computador localice otro computador en la red.

-COMO SE COMPRUEBA LA FUNCIONALIDAD DE LA RED:

Tengo que comprobar si el ordenador funciona bien (si no se me apaga, en mi caso, que es mi problema). Estánintentado arreglarlo y tengo que comprobar una cosa.Podriais decirme lgún programa que haga que el procesador trabaje y decirme de donde puedo descargarlo (gratis)?

Es que encender el ordenado...

*COMPARTIENDO CARPETAS Y ARCHIVOS

-COMO ACCEDER A CARPETAS COMPARTIDAS A UNA RED LOCAL:

Para ver los demás ordenadores de una red local, haremos doble clic sobre el icono Entorno de Red que aparece en el escritorio:

Aparecerá una lista de ordenadores de la red local que están en nuestro mismo "grupo de trabajo":

Si deseamos ver otro grupo de trabajo de la misma red local, debemos entrar primero en "Toda la Red", y después elegir el grupo deseado.

Hacemos doble clic al que deseamos acceder, y aparecerá la lista de recursos compartidos de dicho ordenador (carpetas e impresoras):

(Es importante reseñar que no aparecen todas las carpetas y unidades de disco de dicho ordenador, sino sólo aquellas que han sido compartidas previamente. De este modo, se evita el acceso a información confidencial o delicada.)

Podemos acceder al contenido de cualquiera de esas carpetas haciendo doble clic sobre ella, como si formaran parte de nuestro propio disco duro. (Sólo tendremos acceso si las carpetas compartidas no están protegidas por contraseña)

Asimismo, podremos copiar archivos desde dichas carpetas a nuestro ordenador, o viceversa (si disponemos de "acceso total").

-COMO SE BLOQUEAN ARCHIVOS:

En vez de copiar un archivo de otro usuario, podremos abrirlo directamente un haciendo doble clic sobre su icono.

En este caso, si dicho archivo está siendo usado por cualquier otra persona en el mismo momento, puede aparecer un mensaje avisándonos que sólo podemos usarlo en modo de sólo lectura (o guardarlo con otro nombre); es decir, lo que abriremos será una copia del original.

Por ejemplo, con archivos de Word 2000 aparecería el mensaje:

Esto se debe a que si dos (o más) usuarios pudieran utilizar a la vez el mismo archivo, al guardar podrían borrar los cambios realizados por el otro; al "bloquear" dicho archivo, sólo el primer usuario que lo ha abierto podrá guardar los cambios.

Si elegimos la opción "Notificar" que aparece en la ventana anterior, en cuanto el primer usuario cierra el archivo, aparece el siguiente aviso:

No es necesario bloquear un archivo cuando se abren con un programa que no puede modificarlo; por ejemplo, una página web abierta con un navegador; por tanto, en este caso, no aparecerá el mensaje antes citado.

-COMO COMPARTIR CARPETAS A UNA RE

Podemos compartir cualquier carpeta o incluso una unidad de disco completa de nuestro ordenador, simplemente, usando el botón derecho del ratón sobre dicho elemento, y eligiendo "Compartir":

Entonces podemos darle un nombre a la carpeta compartida, y elegir el tipo de acceso que le damos:

- Sólo lectura: los demás usuarios de la red podrán leer el contenido de la carpeta, e incluso copiarlo a su ordenador, pero no borrarlo ni modificarlo, ni crear nuevos archivos o carpetas dentro.

- Completo: los demás usuarios de la red podrán leer el contenido de la carpeta, copiarlo a su ordenador, borrarlo, modificarlo, y crear nuevos archivos o carpetas dentro. *

- Depende de la contraseña: se puede indicar una o dos contraseñas que impedirán el acceso a cada uno de los modos anteriores a aquellos usuarios que no la conozcan.

* Es decir, el acceso completo permite usar la carpeta ajena como si estuviera en tu propio ordenador.

Las carpetas o recursos compartidos se muestran con una mano por debajo, para dar a entender que las ofrecen a los otros usuarios.

![]()

Si se desea dejar de compartir una carpeta o recurso, basta con volver a seleccionarla con el botón derecho y elegir "No Compartir".

Podemos compartir no sólo carpetas, sino el disco duro entero, o la unidad de CD-ROM, e incluso una impresora, como veremos en 5-Compartir impresoras en red.

![]()

D LOCAL.:

-COMO SABER QUE CARPETAS TENGO COMPARTIDAS:

Windows 98 dispone de un programa llamado "Monitor de Red" que muestra la lista de carpetas compartidas, su ubicación y el tipo de acceso, con el objeto de que podamos gestionrlas cómodamente:

Este programa aparecerá en el menú: "Inicio-Programas-Accesorios-Herramientas del Sistema", pero sólo si al instalar Windows se eligió la instalación completa o personalizada.

En caso contrario, podemos instalarlo mediante el Panel de Control, eligiendo "Agregar o Quitar Programas" y buscándolo en la ficha "Instalación de Windows", apartado "Herramientas del Sistema".

El programa ocupa sólo 0.2 Mb, y además permite ver qué usuarios están conectados en este momento a tu ordenador, y qué archivos están utilizando.

*COMPARTIENDO IMPRESORES EN RED.

-COMO SE INSTALA UNA IMPRESORA EN RED

1. Conocer la dirección IP de la impresora. Puedes buscarla o asignarla en el panel de control de la impresora, regularmente esta en Configuración de Red, TCP/IP, le asignas la dirección IP, la máscara de subred y la puerta de enlace. O bien imprimir la configuración de la impresora y te mostrará esos datos.

2. Para poder realizar ajustes o ver mas detalles puedes buscar en la página web de la impresora, ingresando con su dirección IP. (P:E. Si el ip es 147.221.23.62 entonces entrar de la siguiente manera: http://147.221.23.62/)

3. En la PC, entras a Panel de control / Impresoras / Agregar una impresora / Impresora local o en red. Damos click en el botón siguiente.(Y desactivamos la opción de la detección automática).

4. Selección de un Puerto. Elejimos crear un nuevo puerto del tipo Standard TCP/IP Port, y damos click en siguiente.

5. Aparecera un wizard para crear un nuevo puerto, damos click en siguiente.

6. Ingresa la dirección IP de la impresora.

7. Inmediatamente se mostrará una ventana con los datos de configuración del puerto. Damos click en Finalizar.

8. En esta sección elejimos la marca y el modelo de la impresora, o bien, si tenemos el disco de instalación, le damos en el botón Tengo Disco. Verfificamos que sea el driver correcto. Damos click en el botón siguiente.

9. Le damos un nombre a la impresora y seleccionamos si va a ser la impresora predeterminada.

10. Compartir impresora, le damos click en siguiente.

11. Imprimir una página de prueba y damos click en Siguiente.

12. Finalmente el sistema te instala los drivers y muestra la confirmación del envío de la página de prueba

COMO SE COMPARTE.

Para hacer los siguientes pasos debemos tener nuestra red y grupo de trabajo. Paso 1 (desde el PC donde esta montada la impresora): En Panel de control, Impresoras y Faxes, seleccionamos la impresora a compartir, en este caso EPSON STYLUS COLOR 1520.

Paso 2 (desde el pc donde esta montada la impresora): Ya seleccionada, le damos al click con el boton derecho del mouse y colocamos compartir.

Paso 3 (desde el pc donde esta montada la impresora): Aparecerá el dialogo de propiedades abierto en la sección compartir, colocamos "compartir esta impresora", luego el nombre, y aceptar. Nos preguntara si queremos dejar los controladores para que el pc a conectarse los tenga, clickeamos Si.

Paso 4 (desde el segundo pc, el que se conectara a la impresora): En Panel de control, Impresoras y Faxes, hacemos click derecho y ponemos Agregar impresora .

Paso 5 (desde el segundo pc, el que se conectara a la impresora): Saldrá el asistente para agregar impresoras, luego pulsamos siguiente , a continuación preguntará en donde queremos buscar la nueva impresora, en este caso, seleccionamos la segunda opción que dice: "Una impresora de red" y pinchamos siguiente.

Paso 6 (desde el segundo pc, el que se conectara a la impresora): Ahora tendremos las opciones:

"Buscar impresora" "Colocar la dirección de red""Poner dirección de Internet" Seleccionamos buscar impresora y pinchamos siguiente.

Paso 7 (desde el segundo pc, el que se conectara a la impresora): En este paso buscamos la impresora, en el grupo de trabajo en donde se encuentre el pc que tiene montada la impresora, una vez encontrada pulsamos siguiente . A veces hay que esperar un poco a que se cargue.

Paso 8 (desde el segundo pc, el que se conectara a la impresora): Nos pregunta si queremos que sea nuestra impresora Predeterminada, si así lo deseamos seleccionamos si y pinchamos siguiente.

Paso 9 y final (desde el segundo pc, el que se conectara a la impresora): Y por fin tenemos nuestra impresora en 2 computadores y en red. Ahora solo nos queda hacer la prueba correspondiente con una impresión desde el segundo PC.

http://www.carlospes.com/minidiccionario/red_informatica.php

http://www.alegsa.com.ar/Dic/protocolos%20de%20red.php

http://es.wikipedia.org/wiki/Ethernet

http://es.wikipedia.org/wiki/Token_Ring

http://es.wikipedia.org/wiki/Wi-Fi

http://es.kioskea.net/contents/bluetooth/bluetooth-intro.php3

https://lazarillo.usal.es/nportal/components/infoSoyNuevo/conectar.jsp

http://es.wikipedia.org/wiki/Red_de_área_local

http://www.zetes.es/es/fiches/corporate/technologies-products/technologies-generic/networking.cfm

http://es.wikipedia.org/wiki/Red_de_área_metropolitana

http://es.wikipedia.org/wiki/WAN

http://es.wikipedia.org/wiki/Cable_de_par_trenzadohttp://es.wikipedia.org/wiki/Fibra_%C3%B3ptica

http://es.wikipedia.org/wiki/Cable_coaxial

http://es.wikipedia.org/wiki/Enlace_infrarrojo

http://es.wikipedia.org/wiki/Bluetooth

http://es.wikipedia.org/wiki/Microondas

http://es.wikipedia.org/wiki/Sat%C3%A9lite_artificial

http://www.monografias.com/trabajos15/topologias-neural/topologias-neural.shtml

http://es.wikipedia.org/wiki/Token_Ring

http://www.monografias.com/trabajos15/topologias-neural/topologias-neural.shtml

http://www.monografias.com/trabajos53/topologias-red/topologias-red.shtml

http://www.mitecnologico.com/Main/ModosDeTransmisionSimplexHalfDuplexYFullDuplex

http://es.wikipedia.org/wiki/Half-duplex

http://www.mastermagazine.info/termino/5092.php

http://es.wikipedia.org/wiki/Ancho_de_banda

http://es.kioskea.net/contents/pratique/carteres.php3

http://www.monografias.com/trabajos29/direccionamiento-ip/direccionamiento-ip.shtml

http://www.configurarequipos.com/sh/comprobar-el-funcionamiento-de-una-red

http://realcivilis.wordpress.com/2008/07/11/¿como-instalar-una-impresora-en-red/

http://www.unsl.edu.ar/guia/guia.htm#hardware